Một chiến dịch tấn công mạng tinh vi nhắm vào các doanh nghiệp Việt Nam đã được phát hiện bởi các nhà nghiên cứu từ SEQRITE Labs, trong đó tin tặc sử dụng hồ sơ xin việc giả mạo để cài đặt phần mềm gián điệp vào hệ thống máy tính của nạn nhân.

Chiến dịch mang tên Hanoi Thief được phát hiện vào ngày 3 tháng 11 năm 2025 và tập trung tấn công vào các phòng ban công nghệ thông tin và đội ngũ tuyển dụng nhân sự tại Việt Nam thông qua email lừa đảo có mục tiêu.

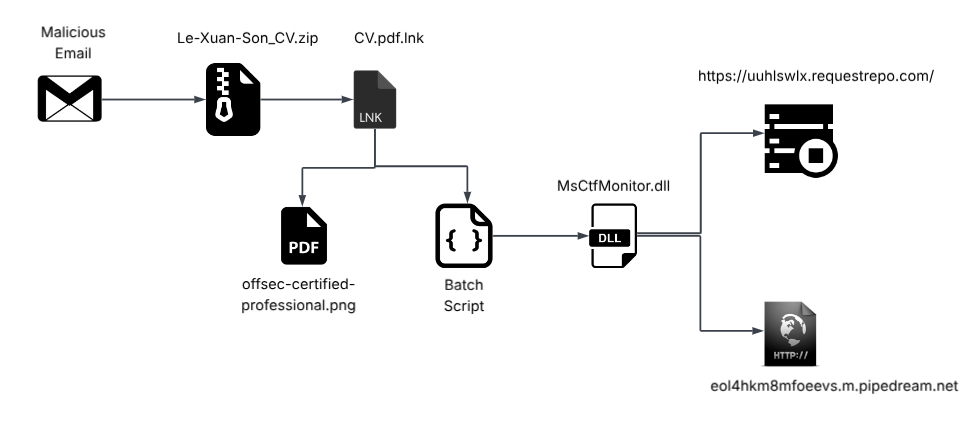

Mã độc này tấn công như thế nào?

|

| Chuỗi tấn công của mã độc này |

Điểm đặc biệt của chiến dịch này nằm ở việc sử dụng một kỹ thuật độc đáo trong đó một file có thể hoạt động như nhiều loại file khác nhau cùng lúc. Cụ thể, kẻ tấn công gửi đến nạn nhân một file nén có tên Le-Xuan-Son_CV.zip, bên trong chứa hồ sơ xin việc giả mạo của một người tên là Lê Xuân Sơn. File này không chỉ hiển thị được nội dung CV khi mở mà còn chứa đựng mã độc ẩn bên trong, sẵn sàng kích hoạt khi nạn nhân thao tác.

Hồ sơ xin việc giả được thiết kế vô cùng công phu để tạo lòng tin cho nạn nhân. CV giả mạo thể hiện ứng viên là một lập trình viên phần mềm đang tìm kiếm cơ hội việc làm tại Hà Nội.

Để tăng thêm tính xác thực, kẻ tấn công còn đính kèm đường dẫn đến một tài khoản GitHub được tạo từ năm 2021, mặc dù khi kiểm tra các nhà nghiên cứu phát hiện tài khoản này hoàn toàn không có hoạt động hay cập nhật nào, cho thấy nó được thiết lập riêng cho mục đích lừa đảo. Thậm chí cả số điện thoại liên lạc trong CV cũng là số giả mạo, không phải của ứng viên thực sự.

|

| Trông như một file CV thông thường, nhưng bên dưới lại là một mã độc được ẩn náu công phu |

Chuỗi tấn công được thiết kế theo ba giai đoạn chặt chẽ để tránh bị phát hiện. Giai đoạn đầu tiên bắt đầu khi nạn nhân mở file CV, nó sẽ hiển thị bản CV giả trên màn hình để đánh lừa trong khi ở phía sau, mã độc ẩn đang được kích hoạt.

Đặc biệt, kẻ tấn công lạm dụng các công cụ có sẵn trong Windows thay vì sử dụng file thực thi độc hại riêng biệt, giúp tránh bị các phần mềm diệt virus phát hiện. Ở giai đoạn thứ hai, mã độc thực hiện chuẩn bị để cài đặt phần mềm gián điệp chính bằng cách trích xuất dữ liệu mã hóa ẩn bên trong file CV và tạo ra các file cần thiết trong hệ thống.

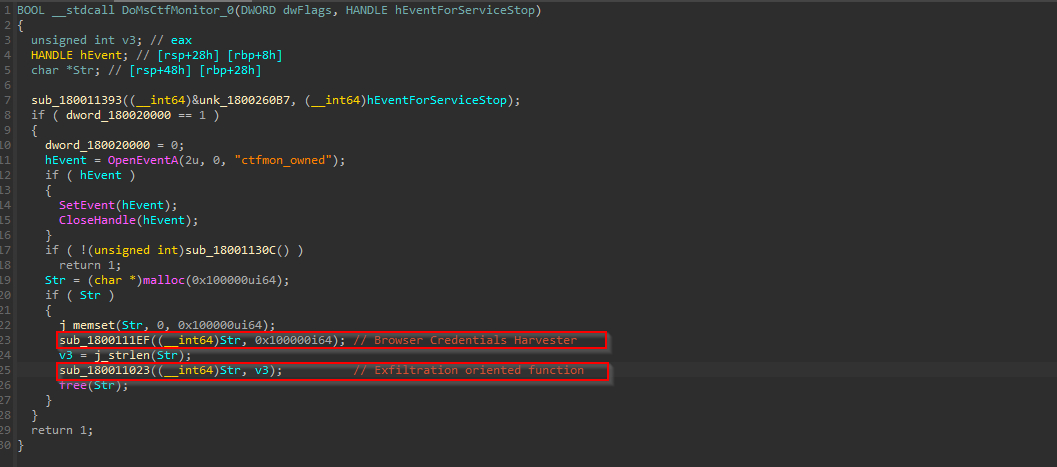

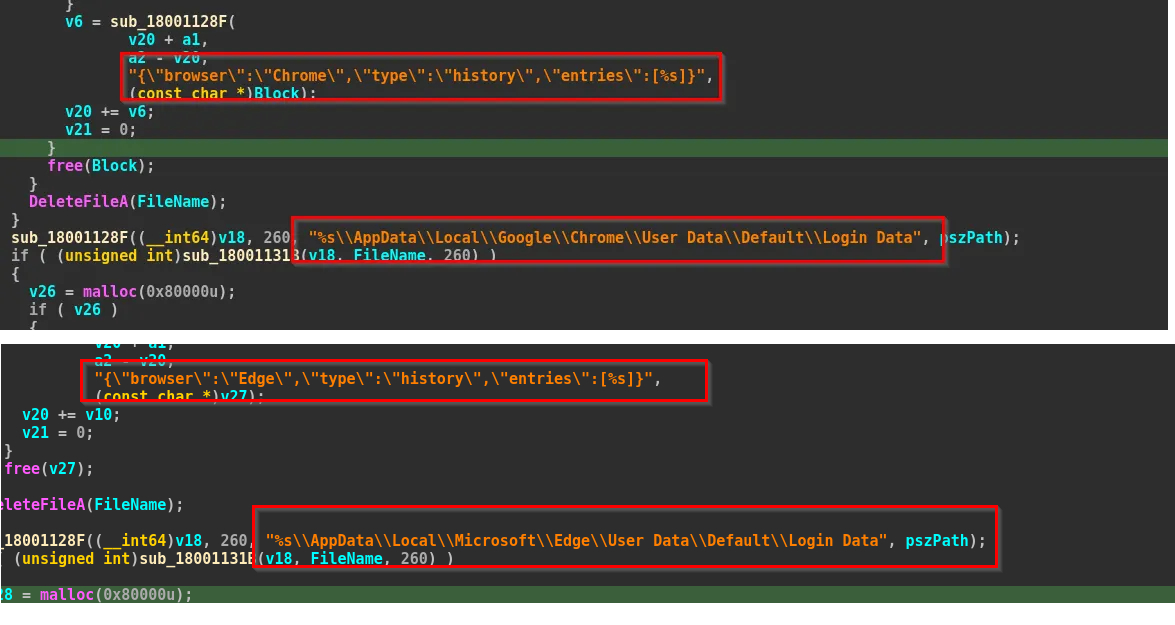

Giai đoạn thứ ba là lúc phần mềm độc hại chính có tên LOTUSHARVEST được kích hoạt. Phần mềm này được ngụy trang dưới dạng một thư viện hệ thống hợp pháp của Windows, khiến hệ điều hành tự động tải và chạy nó mà không hề hay biết. LOTUSHARVEST là một phần mềm gián điệp có nhiệm vụ chính là đánh cắp thông tin nhạy cảm từ trình duyệt web của nạn nhân, đặc biệt nhắm vào Google Chrome và Microsoft Edge.

Mục tiêu nhắm tới của mã độc này

Phần mềm độc hại này thu thập 20 địa chỉ website được truy cập gần đây nhất từ lịch sử duyệt web, bao gồm cả tiêu đề trang và thời gian truy cập. Quan trọng hơn, nó còn đánh cắp các thông tin đăng nhập và mật khẩu đã lưu trữ trong trình duyệt, bao gồm cả tài khoản email, mạng xã hội và các dịch vụ trực tuyến khác mà nạn nhân thường sử dụng.

|

| Mã độc này chứa 2 chương trình nhằm thu thập thông tin đăng nhập trên trình duyệt và đánh cắp dữ liệu thu thập được. |

Trước khi thực hiện các chức năng chính, phần mềm còn kiểm tra xem có đang bị theo dõi hay phân tích bởi các công cụ bảo mật không, và sẽ tự động ngừng hoạt động nếu phát hiện môi trường bất thường.

Sau khi thu thập được thông tin, LOTUSHARVEST đóng gói toàn bộ dữ liệu kèm theo tên máy tính và tên người dùng của nạn nhân để tạo ra một mục nhận dạng duy nhất. Phần mềm sau đó thiết lập kết nối mã hóa đến máy chủ của kẻ tấn công và gửi toàn bộ dữ liệu đã đánh cắp. Các nhà nghiên cứu phát hiện kẻ tấn công sử dụng các máy chủ có tên miền được tạo ngẫu nhiên để tránh bị theo dõi và phát hiện.

|

| Các trình duyệt bị nhắm tới là Google Chrome và Microsoft Edge trong máy tính nạn nhân |

Mục tiêu chính của chiến dịch Hanoi Thief là các phòng ban công nghệ thông tin và đội ngũ tuyển dụng nhân sự tại các doanh nghiệp Việt Nam, đặc biệt tập trung vào khu vực Hà Nội.

Việc nhắm vào chuyên gia IT đặc biệt nguy hiểm vì những người này thường có quyền truy cập rộng rãi vào các hệ thống quan trọng của công ty, bao gồm cơ sở dữ liệu khách hàng, tài chính và thông tin nội bộ. Trong khi đó, việc tấn công vào bộ phận nhân sự có thể giúp kẻ tấn công lan rộng qua mạng nội bộ thông qua các email tuyển dụng hợp pháp, khiến nhân viên khác dễ dàng tin tưởng và mở file độc hại.

Để bảo vệ khỏi loại tấn công này, các doanh nghiệp cần nâng cao cảnh giác với các email chứa file đính kèm từ người lạ, đặc biệt là các hồ sơ xin việc không được yêu cầu. Ngoài ra, không nên lưu mật khẩu trực tiếp trong trình duyệt và cần sử dụng các công cụ quản lý mật khẩu chuyên dụng để giảm thiểu rủi ro khi bị tấn công. Các giải pháp bảo mật hiện đại đã có khả năng phát hiện và ngăn chặn chiến dịch này, tuy nhiên yếu tố con người vẫn là điểm yếu lớn nhất trong chuỗi phòng thủ an ninh mạng.

Ngân hàng cảnh báo ứng dụng chứa mã độc, đánh cắp thông tin người dùng

Sau 49 ngày chồng tôi, em chồng đưa ra tờ di chúc mà đọc xong toàn thân tôi bủn rủn

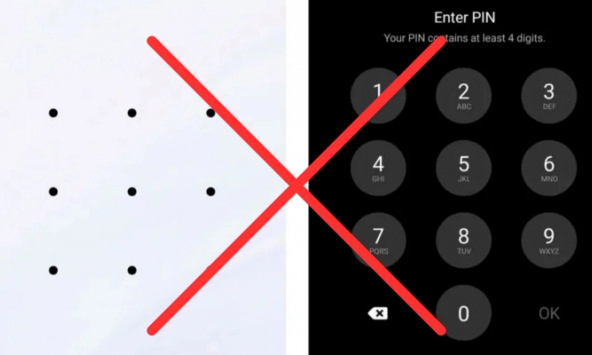

Cẩn thận bị mã độc này đánh cắp mã PIN điện thoại, lấy sạch tiền trong tài khoản ngân hàng

Bắt nhóm đối tượng dùng mã độc chiếm 25.000 tài khoản Facebook, thu lợi 90 tỷ đồng

Cùng chuyên mục

Rầm rộ tin cấm sóng nóng ca sĩ - rapper H. trên diện rộng

“Cơ hội việc làm của ngành báo chí có đang bị thu hẹp?” – Giải đáp từ Phó Giám đốc Học viện Báo chí và Tuyên truyền

Kai Đinh tiếp tục viết tình ca

"Ưỡn ẹo" trên sân cầu lông, hot girl khiến người xem "ngứa mắt" không chịu nổi với chiêu trò câu view

Lily Phan gây "choáng" với bộ ảnh thả dáng "nuột" như gái 18, fan trầm trồ "nhìn thôi đã thấy rạo rực"

Vụ bắt lãnh đạo Vinaconex, ACV: Thu nhập cao của Chủ tịch Nguyễn Hữu Tới và Vũ Thế Phiệt